Nav tādas lietas kā perfekta drošība. Ņemot vērā pietiekamas zināšanas, resursus un laiku, jebkura sistēma var tikt apdraudēta. Labākais, ko varat darīt, ir padarīt to pēc iespējas grūtāku uzbrucējam. Tas nozīmē, ka ir pasākumi, kurus varat veikt, lai pastiprinātu savu tīklu pret lielāko daļu uzbrukumu.

Noklusējuma konfigurācijas, ko es saucu par patērētāja līmeņa maršrutētājiem, piedāvā diezgan pamata drošību. Godīgi sakot, nav nepieciešams daudz, lai tos kompromitētu. Instalējot jaunu maršrutētāju (vai atiestatot esošo), es reti izmantoju “iestatīšanas vedņus”. Es eju cauri un konfigurēju visu tieši tā, kā es to gribu. Ja vien nav pamatota iemesla, es parasti to neatstāju kā noklusējumu.

Es nevaru pateikt precīzus iestatījumus, kas jums jāmaina. Katra maršrutētāja administratora lapa ir atšķirīga; pat maršrutētāju no tā paša ražotāja. Atkarībā no konkrētā maršrutētāja, iespējams, ir iestatījumi, kurus nevar mainīt. Daudziem no šiem iestatījumiem jums būs jāpiekļūst administratora lapas papildu konfigurācijas sadaļai.

Padoms . Lai pārbaudītu maršrutētāja drošību, varat izmantot Android lietotni RouterCheck.

Es esmu iekļāvis Asus RT-AC66U ekrānuzņēmumus. Tas ir noklusējuma stāvoklī.

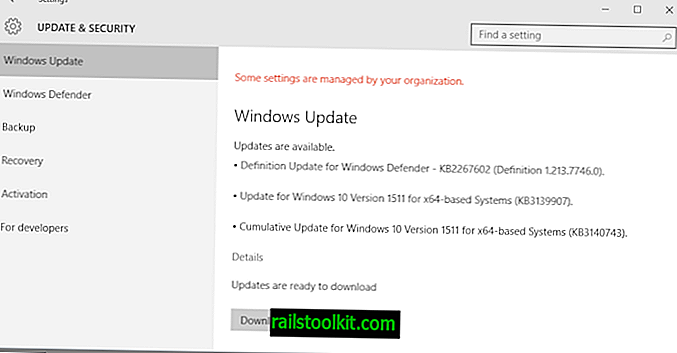

Atjauniniet savu programmaparatūru. Lielākā daļa cilvēku atjaunina programmaparatūru, pirmo reizi instalējot maršrutētāju un pēc tam atstājot to vienu pašu. Jaunākie pētījumi parādīja, ka 80% no 25 visvairāk pārdotajiem bezvadu maršrutētāju modeļiem ir drošības ievainojamības. Ietekmētie ražotāji ir: Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet un citi. Lielākā daļa ražotāju izlaiž atjauninātu programmaparatūru, kad tiek atklātas ievainojamības. Iestatiet atgādinājumu programmā Outlook vai jebkurā jūsu izmantotajā e-pasta sistēmā. Es iesaku pārbaudīt atjauninājumus ik pēc 3 mēnešiem. Es zinu, ka tas izklausās bez prāta, bet instalēju tikai programmaparatūru no ražotāja vietnes.

Atspējojiet arī maršrutētāja iespējas automātiski pārbaudīt atjauninājumus. Es neesmu ventilators, kas ļauj ierīcēm “tālruni mājās”. Jums nav iespējas kontrolēt, kāds datums tiek nosūtīts. Piemēram, vai jūs zinājāt, ka vairāki tā sauktie “viedie televizori” sūta informāciju atpakaļ to ražotājam? Viņi nosūta visus jūsu skatīšanās paradumus katru reizi, kad maināt kanālu. Ja pievienojat tiem USB diskdzini, viņi nosūta visu diskdziņa failu nosaukumus. Šie dati netiek šifrēti un tiek nosūtīti pat tad, ja izvēlnes iestatījums ir NO.

Atspējot attālo administrēšanu. Es saprotu, ka dažiem cilvēkiem ir jāspēj attālināti konfigurēt savu tīklu. Ja jums tas jādara, vismaz iespējojiet piekļuvi https un mainiet noklusējuma portu. Ņemiet vērā, ka tas ietver jebkura veida uz mākoņiem balstītu pārvaldību, piemēram, Linksys Smart WiFi kontu un Asus 'AiCloud.

Maršrutētāja administratoram izmantojiet spēcīgu paroli . Pietiekami teica. Maršrutētāju noklusējuma paroles ir vispārzināmas, un jūs nevēlaties, lai kāds vienkārši izmēģinātu noklusējuma caurlaidi un nokļūtu maršrutētājā.

Iespējot HTTPS visiem administratora savienojumiem. Daudzos maršrutētājos tas pēc noklusējuma ir atspējots.

Ierobežojiet ienākošo trafiku. Es zinu, ka tas ir veselais saprāts, bet dažreiz cilvēki nesaprot noteiktu iestatījumu sekas. Ja jums jāizmanto ostas pāradresācija, esiet ļoti izvēlīgs. Ja iespējams, konfigurējamam pakalpojumam izmantojiet nestandarta portu. Ir arī iestatījumi anonīmas interneta trafika filtrēšanai (jā) un ping reakcijai (nē).

WiFi izmantojiet WPA2 šifrēšanu. Nekad nelietojiet WEP. Izmantojot programmatūru, kas brīvi pieejama internetā, to var sabojāt dažu minūšu laikā. WPA nav daudz labāks.

Izslēdziet WPS (WiFi aizsargātu iestatīšanu) . Es saprotu WPS lietošanas ērtības, taču sākt to bija slikta ideja.

Ierobežojiet izejošo trafiku. Kā minēts iepriekš, man parasti nepatīk ierīces, kuras tālrunis atrodas mājās. Ja jums ir šāda veida ierīces, apsveriet iespēju bloķēt no tām visu interneta trafiku.

Atspējojiet neizmantotos tīkla pakalpojumus, īpaši uPnP. Izmantojot uPnP pakalpojumu, ir plaši zināma ievainojamība. Citi, iespējams, nevajadzīgi pakalpojumi: Telnet, FTP, SMB (Samba / failu koplietošana), TFTP, IPv6

Kad esat beidzis, izrakstieties no administratora lapas . Tikai aizverot tīmekļa lapu, neatsakoties no tā, maršrutētājā var palikt atvērta autentificēta sesija.

Pārbaudiet porta 32764 ievainojamību . Cik man zināms, daži maršrutētāji, kurus ražo Linksys (Cisco), Netgear un Diamond, tiek ietekmēti, taču var būt arī citi. Tika izlaista jaunāka programmaparatūra, taču, iespējams, tā nav pilnībā izlabota.

Pārbaudiet savu maršrutētāju vietnē: //www.grc.com/x/portprobe=32764

Ieslēdziet reģistrēšanu . Regulāri meklējiet aizdomīgas darbības žurnālos. Lielākajai daļai maršrutētāju ir iespēja pa e-pastu nosūtīt jums žurnālus noteiktos laika intervālos. Pārliecinieties arī, vai pulkstenis un laika josla ir iestatīti pareizi, lai žurnāli būtu precīzi.

Tālāk ir norādīti papildu pasākumi, kas patiesi apzinās drošību (vai varbūt tikai paranojas)

Mainiet administratora lietotājvārdu . Visi zina, ka noklusējums parasti ir admin.

Izveidojiet “Viesu” tīklu . Daudzi jaunāki maršrutētāji spēj izveidot atsevišķus bezvadu viesu tīklus. Pārliecinieties, ka tai ir piekļuve internetam, nevis jūsu LAN (iekštīklā). Protams, izmantojiet to pašu šifrēšanas metodi (WPA2-Personal) ar atšķirīgu ieejas frāzi.

Nepievienojiet USB krātuvi maršrutētājam . Tas automātiski aktivizē daudzus maršrutētāja pakalpojumus un var parādīt šī diska saturu internetā.

Izmantojiet citu DNS nodrošinātāju . Iespējams, jūs izmantojat jebkurus DNS iestatījumus, ko jums piešķīris IPS. DNS arvien vairāk kļūst par uzbrukumu mērķi. Ir DNS pakalpojumu sniedzēji, kuri ir veikuši papildu pasākumus, lai aizsargātu savus serverus. Kā papildu bonuss cits DNS sniedzējs var palielināt jūsu interneta veiktspēju.

Mainiet noklusējuma IP adrešu diapazonu LAN (iekšējā) tīklā . Ikviens patērētāja klases maršrutētājs, ko esmu redzējis, izmanto vai nu 192.168.1.x, vai 192.168.0.x, padarot automatizēta uzbrukuma skriptu vieglāku.

Pieejamie diapazoni ir:

Jebkurš 10.xxx

Jebkurš 192.168.xx

172.16.xx līdz 172.31.xx

Mainiet maršrutētāja noklusējuma LAN adresi . Ja kāds piekļūst jūsu LAN, viņš zina, ka maršrutētāja IP adrese ir vai nu xxx1, vai xxx254; nepadariet to vieglu viņiem.

Atspējot vai ierobežot DHCP . DHCP izslēgšana parasti nav praktiska, ja atrodaties ļoti statiskā tīkla vidē. Es gribētu ierobežot DHCP līdz 10-20 IP adresēm, sākot ar xxx101; tas ļauj vieglāk izsekot tam, kas notiek jūsu tīklā. Es labprātāk savas “pastāvīgās” ierīces (galddatorus, printerus, NAS utt.) Izvietoju uz statiskām IP adresēm. Tādā veidā DHCP izmanto tikai klēpjdatori, planšetdatori, tālruņi un viesi.

Atspējojiet administratora piekļuvi no bezvadu tīkla . Šī funkcionalitāte nav pieejama visiem mājas maršrutētājiem.

Atspējot SSID apraidi . Profesionālam to nav grūti pārvarēt, un tas var sagādāt sāpes, ļaujot apmeklētājiem jūsu WiFi tīklā.

Izmantojiet MAC filtrēšanu . Tāds pats kā iepriekš; neērti apmeklētājiem.

Daži no šiem priekšmetiem ietilpst kategorijā “Drošība, ko gūst neskaidrība”, un daudzi IT un drošības speciālisti viņus biedē, sakot, ka tie nav drošības pasākumi. Savā ziņā tie ir pilnīgi pareizi. Tomēr, ja ir kādi pasākumi, kurus varat veikt, lai apgrūtinātu tīkla kompromitēšanu, es domāju, ka tas ir vērts padomāt.

Laba drošība nav “iestatiet to un aizmirstiet to”. Mēs visi esam dzirdējuši par daudzajiem drošības pārkāpumiem dažās lielākajās kompānijās. Man patiešām kairinošā daļa ir tad, kad jūs šeit, pirms atklājāt, viņi bija apdraudēti 3, 6, 12 mēnešus vai ilgāk.

Nepieciešams laiks, lai apskatītu savus žurnālus. Skenējiet tīklu, meklējot neparedzētas ierīces un savienojumus.

Zemāk ir autoritatīva atsauce:

- US-CERT - //www.us-cert.gov/sites/default/files/publications/HomeRouterSecurity2011.pdf